Bezpieczeństwo cyfrowe to nie tylko zapory sieciowe, szyfrowanie czy silne hasła – to także sposób, w jaki firmy, instytucje publiczne i użytkownicy indywidualni dbają o stabilność swoich systemów i ochronę danych. Jednym z kluczowych elementów skutecznej ochrony systemów IT jest rozpoznawanie i eliminowanie tzw. podatności. W tym artykule wyjaśniamy, czym dokładnie jest podatność, jakie są jej rodzaje i dlaczego jej ignorowanie może mieć poważne konsekwencje – zarówno techniczne, jak i biznesowe.

Źródło: pexels.com

Czym jest podatność?

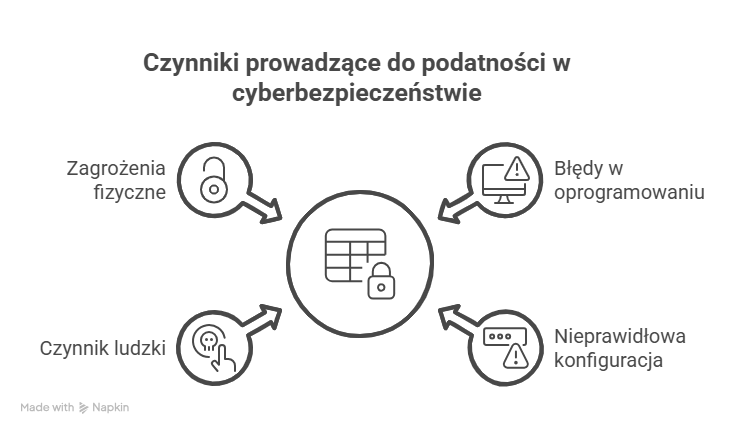

Podatność (ang. vulnerability) to słabość w systemie informatycznym, aplikacji, protokole, sprzęcie lub procedurze, która może zostać wykorzystana przez atakującego w celu uzyskania nieautoryzowanego dostępu, zakłócenia działania systemu, kradzieży danych lub przejęcia kontroli nad infrastrukturą IT. Może to być zarówno:

- błąd w oprogramowaniu (np. niezałatana luka w przeglądarce internetowej),

- nieprawidłowa konfiguracja (np. otwarte porty sieciowe, brak hasła dostępowego),

- czynnik ludzki (np. brak świadomości pracownika, który kliknie w złośliwy link),

- jak i fizyczne zagrożenie (np. niechroniony dostęp do serwerowni).

W praktyce podatność oznacza, że w systemie istnieje punkt, który można wykorzystać przeciwko jego właścicielowi. Co istotne, sama obecność podatności nie oznacza jeszcze, że dojdzie do incydentu – zagrożenie pojawia się wtedy, gdy luka zostanie wykryta i użyta w konkretnym ataku. Dlatego tak ważne jest szybkie identyfikowanie i reagowanie na tego typu słabości.

Rodzaje podatności

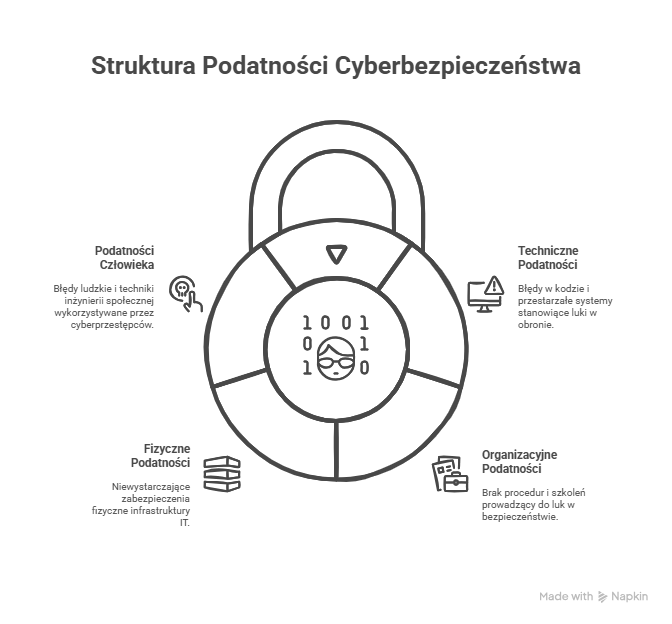

Podatności można klasyfikować na wiele sposobów – w zależności od tego, gdzie występują i jakiego rodzaju zagrożenie za sobą niosą. Poniżej przedstawiamy cztery główne kategorie, które pozwalają lepiej zrozumieć źródła ryzyka w systemach informatycznych:

- Techniczne – to najczęściej kojarzona forma podatności. Obejmuje błędy w kodzie oprogramowania, luki w systemach operacyjnych, przestarzałe biblioteki, brak szyfrowania transmisji danych czy nieaktualne certyfikaty SSL. Techniczne podatności mogą być trudne do wykrycia bez specjalistycznych narzędzi, ale to one najczęściej są wykorzystywane w atakach automatycznych i masowych, np. przez botnety.

- Organizacyjne – związane są z brakiem procedur, standardów lub kultury bezpieczeństwa w danej organizacji. Przykładem może być brak polityki aktualizacji oprogramowania, brak planów awaryjnych na wypadek ataku lub niedostateczne szkolenia dla pracowników. Tego typu luki powodują, że nawet dobrze zabezpieczona technologia nie chroni w pełni, bo zawodzi sposób jej użycia.

- Fizyczne – dotyczą ochrony fizycznego dostępu do infrastruktury IT. Jeśli serwerownia nie jest odpowiednio zabezpieczona, a urządzenia sieciowe są łatwo dostępne dla osób nieuprawnionych, istnieje realne ryzyko, że atak może zostać przeprowadzony lokalnie – np. przez podpięcie złośliwego urządzenia lub kradzież nośników danych.

- Człowieka (socjotechniczne) – wynikają z ludzkich błędów, braku wiedzy lub łatwowierności. Cyberprzestępcy coraz częściej wykorzystują techniki inżynierii społecznej (social engineering), takie jak phishing, vishing czy pretexting, aby nakłonić użytkowników do ujawnienia haseł, kliknięcia w złośliwe linki czy zainstalowania szkodliwego oprogramowania. Nawet najlepiej zabezpieczony system może zostać złamany, jeśli użytkownik sam – nieświadomie – otworzy do niego drzwi.

W praktyce te kategorie często się przenikają. Na przykład brak szkolenia (podatność organizacyjna) może skutkować kliknięciem w złośliwy załącznik (podatność człowieka), co prowadzi do zainfekowania systemu przez niezałataną lukę (podatność techniczna). Dlatego skuteczne zarządzanie podatnościami musi obejmować zarówno technologie, jak i ludzi oraz procesy.

Znaczenie podatności w cyberbezpieczeństwie

Zidentyfikowanie i zrozumienie podatności to pierwszy krok do budowania skutecznej strategii ochrony danych. Każda luka, jeśli pozostanie niewykryta i niewyeliminowana, może zostać wykorzystana przez cyberprzestępców. W praktyce wiele ataków – takich jak ransomware, phishing czy ataki DDoS – rozpoczyna się właśnie od wykorzystania znanej, ale niezabezpieczonej podatności. Co więcej, wiele z tych podatności jest publicznie znanych i opisanych w bazach CVE, ale nadal pozostaje niezałatanych w systemach produkcyjnych, co czyni je łatwym celem.

Skala problemu rośnie z każdą nową aplikacją, serwisem czy integracją – im bardziej złożone środowisko IT, tym trudniej utrzymać pełną kontrolę nad jego bezpieczeństwem. Dlatego zarządzanie podatnościami nie jest jednorazowym zadaniem, lecz procesem ciągłym, wymagającym regularnego monitorowania i reagowania na zmieniające się zagrożenia.

Zarządzanie podatnościami obejmuje m.in.:

- regularne aktualizacje oprogramowania i systemów,

- testy penetracyjne i audyty bezpieczeństwa,

- stosowanie systemów detekcji i prewencji zagrożeń (IDS/IPS),

- szkolenia pracowników w zakresie cyberhigieny i reagowania na incydenty.

Wykrywanie podatności

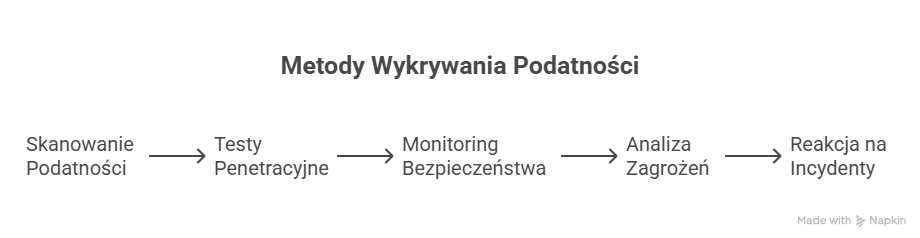

Wykrywanie podatności jest niezbędne do ochrony systemów informatycznych przed zagrożeniami. Proces ten obejmuje analizowanie i identyfikowanie słabości, które mogą zostać wykorzystane przez cyberprzestępców. Wśród metod wykrywania można wymienić:

- Skanowanie podatności – polega na użyciu specjalistycznych narzędzi do przeszukiwania systemów operacyjnych i aplikacji. Pozwala to na szybkie wskazanie miejsc narażonych na ataki, co umożliwia podjęcie niezbędnych działań naprawczych.

- Testy penetracyjne – to symulowane ataki prowadzone przez ekspertów ds. bezpieczeństwa. Ujawniają one reakcje systemu na różne zagrożenia, co pozwala ocenić skuteczność istniejących zabezpieczeń i zidentyfikować ewentualne luki.

- Monitoring bezpieczeństwa – opiera się na stałym nadzorze nad systemami, aby wykrywać i analizować podejrzane działania, które mogą wskazywać na próby naruszenia ochrony. Dzięki temu można szybko reagować na incydenty i ograniczać potencjalne szkody.

Razem te metody tworzą zintegrowany system wykrywania podatności, który wspiera organizacje w efektywnej ochronie ich systemów IT.

Dlaczego warto monitorować podatności?

Zagrożenia ewoluują dynamicznie – każdego dnia odkrywane są nowe luki w popularnym oprogramowaniu. Firmy, które nie monitorują aktywnie podatności w swojej infrastrukturze IT, narażają się na poważne konsekwencje: utratę danych, wycieki informacji, przestoje w działalności, a nawet sankcje prawne.

Dlatego tak ważne jest korzystanie z narzędzi do skanowania podatności, wdrażanie systemów zarządzania podatnościami (Vulnerability Management Systems) oraz bieżące śledzenie baz danych CVE (Common Vulnerabilities and Exposures).

Rola SOC i SIEM w analizie zagrożeń

W wykrywaniu i reagowaniu na podatności istotną rolę odgrywają dwa elementy nowoczesnej architektury cyberbezpieczeństwa: SOC (Security Operations Center) oraz SIEM (Security Information and Event Management).

SOC to wyspecjalizowany zespół monitorujący bezpieczeństwo systemów organizacji w trybie ciągłym – 24/7. Jego zadaniem jest identyfikacja incydentów, analiza potencjalnych zagrożeń oraz szybka reakcja na wykryte anomalie.

SIEM z kolei to narzędzie, które zbiera i koreluje dane z wielu źródeł – takich jak serwery, zapory sieciowe, systemy operacyjne czy aplikacje – i przekształca je w czytelne alerty bezpieczeństwa. Dzięki SIEM możliwe jest wykrywanie wzorców charakterystycznych dla ataków, np. prób nieautoryzowanego logowania, skanowania portów czy nietypowego ruchu sieciowego. W połączeniu, SOC i SIEM stanowią fundament skutecznej analizy zagrożeń – umożliwiają szybkie wykrycie podatności, ocenę ich potencjalnego wpływu oraz natychmiastowe podjęcie działań naprawczych.

Zarządzanie podatnościami

Zarządzanie podatnościami obejmuje kilka kluczowych etapów. Po pierwsze, następuje identyfikacja podatności – często z wykorzystaniem automatycznych skanerów i źródeł zewnętrznych, takich jak bazy CVE. Następnie dokonywana jest ocena ryzyka, która uwzględnia m.in. kontekst środowiska IT i wartość chronionych zasobów. Kolejny krok to priorytetyzacja, czyli określenie, które luki należy załatać w pierwszej kolejności, np. ze względu na ich krytyczność lub możliwość zdalnego wykorzystania.

Etap mitygacji obejmuje konkretne działania naprawcze – od wdrożenia aktualizacji po zmianę konfiguracji systemu lub odseparowanie zagrożonego komponentu. Cały proces domyka ciągłe monitorowanie, które pozwala wykrywać nowe podatności, śledzić skuteczność zastosowanych zabezpieczeń i reagować na ewentualne próby ich obejścia. Z perspektywy SOC, ten cykl stanowi codzienną praktykę operacyjną – podstawę świadomego, systemowego podejścia do ochrony zasobów organizacji.

Podsumowanie

Podatność to nie tylko termin techniczny – to potencjalne drzwi otwarte dla cyberprzestępców. Świadomość zagrożeń, ich identyfikacja i skuteczne zarządzanie to fundament każdej polityki cyberbezpieczeństwa. W erze cyfrowej transformacji ignorowanie podatności to luksus, na który żadna organizacja nie może sobie pozwolić.

swój potencjał z

polityką prywatności

![Najpopularniejsze platformy e-commerce w Polsce – ranking [TOP 11]](https://semcore.pl/wp-content/uploads/2024/07/q-36-150x150.jpg)